| Foto: Wannenmacher

(Un)Sicherheit am Rechner und im Netz

Viren, Würmer und Co - Risiken des digitalen Alltags

Von Klaus-Peter Löhr

„You have zero privacy anyway – get over it!“

Scott McNealy, Sun Microsystems.

Wundern wir uns noch, wenn wir in der Zeitung lesen, dass mal wieder ein Computer-Virus zugeschlagen hat? „Vermutlich sind hunderttausende von Rechnern betroffen; der Schaden liegt voraussichtlich im mehrstelligen Millionenbereich.“ Wer täglich mit dem Rechner und dem Internet umgeht, könnte man lakonisch sagen, den wundert überhaupt nichts mehr. Fehlverhalten von Software, Systemzusammenbrüche, rätselhafte Effekte gehören zum Alltag der Informationstechnik. Da ist es eher verwunderlich, dass der Benutzer überhaupt noch ein gewisses Grundvertrauen in den Computer zu haben scheint.

Informationstechnische Systeme tendieren zu extremer Komplexität. Dies liegt im immateriellen Charakter der Software begründet: Wegen fehlender materialtechnischer Beschränkungen gibt es keine natürliche Grenze für die Größe und die innere Komplexität eines Programmsystems; und wenn eine drastisch erweiterte Funktionalität des Systems gewünscht wird, gibt es prinzipiell keinen Hinderungsgrund, das System entsprechend zu erweitern – wobei Umfang und Komplexität der Software vielleicht verdoppelt oder verdreifacht werden. Selbst der Laie mag ahnen, wie schwierig es ist, große und komplexe Softwaresysteme so zu konstruieren, dass sie zuverlässig arbeiten.

An der FU ist unter anderem die ZEDAT (Zentraleinrichtung Datenverarbeitung) für die Sicherheit im Netz zuständig

Foto: Wannenmacher

Der Informatiker ist sich dessen bewusst, dass absolute Fehlerfreiheit kaum erreicht werden kann. Nur mit größter Sorgfalt kann ein für die Praxis ausreichender Grad an Zuverlässigkeit garantiert werden. Software-Zuverlässigkeit beinhaltet die Abwesenheit desaströser Softwarefehler und das automatische Abfangen kleinerer Hardwarefehler – aber auch den Schutz vor unerwünschten Manipulationen durch Dritte, wie beispielsweise das Ausspionieren privater Daten oder das Verfälschen oder Zerstören von Daten zum Beispiel wegen Sabotage oder zu anderen Zwecken. Wenn die Basis-Software des Rechners nicht verhindert, dass sich Viren oder andere Schad-Software auf dem Rechner einnisten und ihr Zerstörungswerk beginnen können, ist für den eintretenden Schaden die unzuverlässige Basis-Software verantwortlich. Genauer gesagt: Da Software nicht Träger von Verantwortung sein kann, haben die Konstrukteure der Basis-Software es an der Sorgfalt fehlen lassen, erfolgreiche Virus-Angriffe von vornherein unmöglich zu machen.

Surfen im Netz ist heute so selbstverständlich wie telefonieren

Foto: Wannenmacher

Um die IT-Sicherheit, also die Sicherheit in der Informationstechnologie, ist es nicht gut bestellt. Rechner werden nicht nur durch Viren gefährdet. Es gibt viele andere und raffiniertere Techniken, mit denen gezielte Angriffe gegen die Sicherheit von Daten und Systemen geführt werden können. Die Verletzlichkeit unserer informationstechnischen Infrastruktur gegenüber derartigen Angriffen geht einerseits auf historische Gründe zurück und ist andererseits durch mangelhafte Sorgfalt von Software-Herstellern bedingt.

Als das Internet noch nicht als weltumspannende Infrastruktur zur Verfügung stand, arbeiteten Großrechner wie Kleinrechner weitgehend isoliert. Die Großrechner abgeschottet in einer Firma oder Institution, die Kleinrechner als Geräte im Privatbesitz von Einzelpersonen. So war es zwar nicht sonderlich weitsichtig, aber doch praktisch vertretbar, dass Sicherheitsaspekte unter „ferner liefen“ rangierten und dem Wunsch nach immer weitreichenderer, raffinierterer Funktionalität untergeordnet wurden. Die Wurzeln des Internets wiederum liegen beim so genannten ARPANET, einem Rechnerverbundnetz für US-amerikanische Forschungsinstitutionen, dessen Entwicklung von der Advanced Research Projects Agency des US-Verteidigungministeriums finanziert wurde.

Lange Jahre waren das ARPANET und das daraus erwachsende Internet ausschließlich eine Domäne der Wissenschaft und die gesamte Netzinfrastruktur im Hinblick auf diesen Einsatz konzipiert. Es gab von Anfang an ausgefeilte Mechanismen zur Sicherung des Datenverkehrs gegen Übertragungsfehler und ähnliche temporäre Defekte – aber kaum Schutz gegen bewusste Angriffe. Das Netz war schließlich nur für die Scientific Community gedacht.

Das in den 80er und 90er Jahren in großem Stil stattfindende Vernetzen unsicherer Endsysteme und die Öffnung des Netzes für die Öffentlichkeit mussten unvermeidlich zum Sicherheitsdesaster führen. Zwar werden seit einigen Jahren umfangreiche Veränderungen in der Struktur des Internets vorgenommen, die den zukünftigen Sicherheitsstandard deutlich verbessern werden. Dennoch werden wir auch in Zukunft durch Unsicherheiten in der Software unserer Endsysteme, der am Netz angeschlossenen Rechner, geplagt. Dies ist sicher zum Teil historisch bedingt. Andererseits ist deutliche Kritik an den Software-Herstellern angebracht. Die Fülle der Sicherheitsprobleme ist seit Jahrzehnten bekannt. Auch die Erkenntnis, dass die Probleme durch die zunehmende Vernetzung potenziert werden, ist nicht neu.

Verantwortungsvolle Software-Entwicklung hätte mehr Wert auf Sicherheit legen müssen, unter bewusstem Verzicht auf das eine oder andere Feature, das nicht unbedingt erforderlich ist, und eventuell sogar eine weitere Sicherheitslücke darstellt. In diesem Zusammenhang muss auch auf die Gefahren hingewiesen werden, die der IT-Sicherheit durch Software-Monokulturen drohen. Für einen Angreifer sind diejenigen Systeme ein bevorzugtes Ziel, die millionenfach im Einsatz sind und in manchen Bereichen ausschließlich benutzt werden, ohne Beteiligung fremder Software. Sicherheitslücken in diesen Systemen versprechen bei geringstem Aufwand den größten Schadenseffekt: Die Informationstechnik eines ganzen Unternehmens kann womöglich mit einem Schlag lahm gelegt werden.

Trotz zunehmendem Sicherheitsbewusstsein seitens der Software-Hersteller hat Software Sicherheitsmängel und es wird immer neue Software mit neuen Sicherheitsmängeln geben. Der Benutzer tut daher gut daran, sein System mit Vorsicht und Skepsis zu benutzen, besonders beim Arbeiten im Netz. Wer nicht am Netz angeschlossen ist und sich mit der vorinstallierten Software begnügt (beziehungsweise keine Programme aus dubiosen Quellen installiert), kann sich sicher fühlen. Wer am Netz hängt, sollte nie vergessen, dass damit Tür und Tor geöffnet sind für alle möglichen Eindringlinge „aus aller Welt“. Das Gefahrenpotential ist latent immer vorhanden, auch wenn es zum Beispiel durch die Installation einer Firewall begrenzt werden kann. Im Netz drohen nicht nur Angriffe von außen, sondern umgekehrt auch Schäden, die man sich durch vertrauensseliges Arbeiten mit fremden Systemen im Netz zuzieht. Dazu gehören so harmlos aussehende Dinge wie das „Surfen“ im World Wide Web.

Ein Angreifer mit entsprechenden technischen Kenntnissen kann verfolgen, welche Internetseiten der Surfer besucht und daraus eventuell ein Dossier erstellen. Wenn ich mich wiederholt an eine bestimmte Web-Adresse wende, kann das dortige System diese Besuche aufzeichnen. Kurz: Der Internetnutzer gibt mit solchen Aktivitäten stillschweigend einen Teil seiner Privatsphäre preis. Viele Web-Surfer wissen das nicht und viele, die es wissen, haben damit keine Probleme: „Ich habe ja nichts zu verbergen.“ Das mag zwar stimmen, macht aber den Sachverhalt nicht weniger problematisch: Denn der Benutzer hat gar keine Wahl, sich entweder für ein allgemein sichtbares oder – in sensiblen Fällen – für ein anonymes Web-Surfen zu entscheiden.

So ist es nicht verwunderlich, dass resigniert oder zynisch die Auffassung vertreten wird „Eine Privatsphäre gibt es ohnehin nicht mehr – finde Dich damit ab!“ Ganz so schlimm ist es noch nicht – jedenfalls was das Web-Surfen betrifft. Wer keine Spuren im Netz hinterlassen will, dem sei die Nutzung des Systems JAP empfohlen (http://anon.inf.tu-dresden.de), mit dessen Hilfe ein anonymes Web-Surfen möglich ist. Die Benutzung kostet nichts, da JAP kein kommerzielles System ist und Entwicklung sowie Betrieb mit öffentlichen Mitteln finanziert werden.

Angesichts unserer zunehmenden Abhängigkeit von der Informationstechnologie ist zu hoffen, dass nicht nur bei den Software-Herstellern, sondern auch bei Kunden und Benutzern die Sensibilisierung in Sachen IT-Sicherheit zunimmt. Das ist vor allem auch deshalb wünschenswert, weil es Bereiche gibt, in denen technische Lösungen schwer bis unmöglich sind. Ein Beispiel aus dem Bereich des World Wide Web soll dies verdeutlichen: Sie interessieren sich für Parfums und stoßen bei der Recherche im Web auf eine informative Seite mit einer guten Übersicht.

Sie lesen dort unter anderem: Sexy perfumes? Check 4711! Sie klicken auf 4711 und landen bei einer professionell aufgemachten Seite: „Echt Kölnisch Wasser 4711“, auf der Sie auch online bestellen können. Sie tun dies unter Eingabe Ihrer Kreditkartennummer – und erhalten nie das bestellte Parfum, wohl aber Kontoauszüge mit Abbuchungen, von denen Sie nichts wissen. Was ist passiert? Sie sind auf einen Trick hereingefallen, der eine Variante des so genannten Web Spoofing (Web-Betrug) ist. Die informative Übersichtsseite war ein von Betrügern ausgelegter Köder, bei dem die angeklickte 4711 mit einer ebenfalls betrügerischen Seite verbunden war, die der echten Seite des Kölnisch Wasser (http://www.4711.com) täuschend nachempfunden war.

Einen gewissen Schutz gegen solche Betrügereien erreicht man dadurch, dass man sich die Web-Adresse, bei der man landet, genau ansieht. Trifft man auf http://www.4711.com, so hat man Grund zur Annahme, dass die Seite authentisch ist. Landet man dagegen bei http://www.butterwolf.net, so sollte man Verdacht schöpfen, auch wenn diese Seite wie eine professionelle Kölnisch-Wasser-Seite aufgemacht ist.

Auch und gerade in einem Netzwerk ist Sicherheit oberstes Gebot

Foto: Wannenmacher

Aber der Betrüger hätte noch raffinierter sein können und die Adresse http://www.47ll.net wählen können – mit Verwendung des Buchstabens „l“ statt der Ziffer „1“. Hätten Sie den Unterschied zwischen 4711 und 47ll gemerkt? Das Problem ist hier, dass die Authentizität des entfernten Web-Servers nicht sichergestellt ist und die Frage offen bleibt, ob wirklich diejenige Organisation dahinter steht, die auf der Webseite angegeben ist. Der Betrüger könnte seine Opfer in zusätzlicher Sicherheit wiegen durch einen Hinweis wie „Your transaction will be secure. For more information on our security policy please refer to…“. Das beweist natürlich überhaupt nichts. Erfahrene Benutzer werden wissen, dass seriöse Anbieter Web-Formulare, über die man sensible Daten eingibt, über eine kryptographisch gesicherte Verbindung übertragen, mit der auch die Authentizität des jeweiligen Anbieters gesichert werden soll. Leider schafft aber auch das keine vollständige Sicherheit, denn es ist möglich, die Existenz einer solchen Verbindung dem Benutzer nur vorzugaukeln (http://www.cs.dartmouth.edu/~sws/abstracts/ys02.shtml). Es dürfte unmittelbar einleuchten, dass man mit derartigen Tricks auch an andere Informationen als an Kreditkarten-Nummern kommen kann, beispielsweise an Passwörter. Man spricht in diesem Fall von password fishing („phishing“). Die Gefahren sind keineswegs nur theoretischer Natur; sie werden auch in der Praxis zunehmend zum Problem. Hier helfen nur Aufklärung und eine damit verbundene größere Sorgfalt im Umgang mit der Informationstechnik. Hilfreich sind in diesem Zusammenhang die Informationen zur Sicherheitstechnik des Bundesamts für Sicherheit in der Informationstechnik (BSI), die auch für Nichtexperten verständlich sind (http://www.bsi-fuer-buerger.de). Wer sich diese Seiten genauer durchliest, kann sich vor eventuellen Gefahren besser schützen.

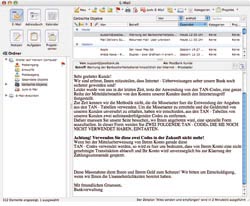

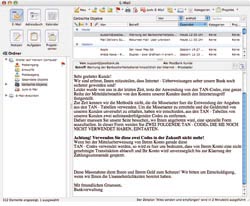

Vorsicht Falle: eine typsiche Phishing-Mail

Abb.: UNICOM

IT-Sicherheit ist seit Jahrzehnten ein wichtiges Forschungsgebiet der Informatik. Es mangelt nicht an Forschungsergebnissen, Theorien, Methoden und Techniken, mit denen im Prinzip ein sehr hoher Sicherheitsstandard erreichbar ist. Es mangelt allerdings an der praktischen Umsetzung dieser Ergebnisse. Die Ursachen sind zum einen das bereits erwähnte, mangelnde Problembewusstsein bei den Software-Herstellern sowie eine unzureichende Nachfrage bei Kunden und Benutzern, die meist auch von mangelnder Sensibilisierung für Sicherheitsfragen zeugt. Zum anderen wird die Umsetzung aber auch durch Defizite in der Forschung erschwert. Denn erst in jüngerer Zeit haben die Forscher weltweit damit begonnen, die Sicherheitsproblematik ganzheitlich anzugehen, statt nur einzelne Sicherheitstechniken zu vervollkommnen.

Am Beispiel von drei Forschungsbereichen soll verdeutlicht werden, was damit gemeint ist: Sicherheits-Management, sichere Softwareentwicklung und sichere Ad-hoc-Vernetzung. Der Begriff Sicherheits-Management bezieht sich auf die Aktivitäten von Systemadministratoren und Sicherheitsbeauftragten in Institutionen und Einrichtungen, in deren informationstechnischer Infrastruktur eine bestimmte Sicherheitspolitik umgesetzt werden soll. Die Administratoren können zwar auf eine breite Palette von Sicherheitsmechanismen zurückgreifen wie beispielsweise kryptographische Software, Zugangs- und Zugriffsüberwachung, Einbruchserkennung und ähnlichem. Der konzertierte Einsatz dieser Mechanismen zur Erreichung bestimmter Schutzziele ist jedoch komplex und damit fehleranfällig. Mit anderen Worten: Häufig mangelt es an der sicheren Handhabbarkeit der Sicherheitsmechanismen, worunter die Sicherheit leidet. Die Forschung versucht die Frage zu klären, welche höherwertigen Werkzeuge – jenseits der elementaren technischen Mechanismen – den Administratoren an die Hand gegeben werden können, um die Sicherheitsverwaltung sicherer zu machen. Das Problem des Zugriffsschutzes wird in einem Forschungsprojekt an der Freien Universität untersucht. Auf der Webseite dieses Projekts findet sich auch ein Hinweis auf das Schwerpunktprogramm „Sicherheit in der Informations- und Kommunikationstechnik“ der Deutschen Forschungsgemeinschaft (http://www.inf.fu-berlin.de/inst/ag-ss/raccoon). Die Projekte in diesem Programm erlauben einen guten Einblick in die Forschungsaktivitäten zur IT-Sicherheit in Deutschland. Ein weiteres aktuelles Forschungsgebiet ist die sichere Software-Entwicklung. Man hat erkannt, dass Sicherheitsanforderungen an ein Softwaresystem nicht unabhängig von dessen zunächst im Vordergrund stehender Funktionalität betrachtet werden können: Der Versuch, ein ohne Berücksichtigung von Sicherheitsfragen entwickeltes System im Nachhinein „sicherheitstechnisch zu härten“, kann kaum erfolgreich sein. Daher wird postuliert, dass Überlegungen zur Sicherheit ganz am Anfang des Entwicklungsprozesses stehen müssen. Es wird erforscht, wie man die Sicherheitsanforderungen während des gesamten Entwicklungsprozesses systematisch berücksichtigen kann und damit, ähnlich wie beim Sicherheits-Management, die Sicherheit gewährleistet.

Ein falscher Klick reicht, um auf unerwünschten Seiten zu landen

Foto: photocase

Unser Jahrzehnt gilt in der Informatik als das Jahrzehnt der mobilen, allgegenwärtigen, sogar zunehmend unsichtbar werdenden Computer. Unsere Laptops, Mobiltelefone, Pocket PCs, PDAs kommunizieren über Funk, die Geräte werden kleiner und gleichzeitig leistungsfähiger, Mikrorechner und Sensoren sind nicht nur in Chipkarten, sondern unsichtbar in allen möglichen Geräten enthalten, von der Waschmaschine bis zum Auto. Es ist zu erwarten, dass in nicht allzu ferner Zukunft komplexe IT-Prozesse in extrem offenen und dynamischen Umgebungen ablaufen, in denen potentiell „alles mit allem“ kommuniziert und es wenig wohl definierte Grenzen gibt wie etwa die traditionelle Grenze zwischen dem Intranet einer Firma und dem Rest der Welt. Die Herausforderungen, die solche Szenarien für die IT-Sicherheitsforschung mit sich bringen, sind enorm. Die Informatiker würden ihrer gesellschaftlichen Verantwortung nicht gerecht werden, sollten sie sich in diese „schöne neue Welt“ stürzen, ohne die Sicherheit als unverzichtbares Qualitätsmerkmal von vornherein mit einzuplanen.

Wenig wirkungsvoll im Netz: Rechner hinter Gitter

Foto: Wannenmacher

Das Ziel: eine neue Sicherheitskultur. Niemand würde auf die Idee kommen, im Auto-, Bahn- oder Flugverkehr die Sicherheit lediglich als eine nette Zusatzeigenschaft zu betrachten. Auch außerhalb von Unfallrisiken werden selbstverständlich hohe Sicherheitsanforderungen gestellt: Wer würde auf das Briefgeheimnis verzichten wollen? Wer hält die ärztliche Schweigepflicht für entbehrlich? Welche Firma kann es sich leisten, mit Betriebsgeheimnissen nachlässig umzugehen? Diese Fragen hatten vor 50 Jahren nichts mit Informatik zu tun, heute aber sehr wohl, denn Informationstechnik ist allgegenwärtig.

Hohe Sicherheitsstandards in der Informationstechnik sind daher für uns alle lebensnotwendig geworden, nicht etwa in dem Sinn, dass wir Sicherheit mit einem Verzicht auf Freiheitsrechte und Privatsphäre erkaufen sollten, sondern im Gegenteil: die gewohnten Freiheitsrechte sollen weiter gesichert bleiben, auch bei zunehmendem Einsatz von Informationstechnik, die diese Rechte bedrohen kann. Daraus resultiert beispielsweise die Forderung, dass jede E-Mail grundsätzlich fälschungssicher und vor fremdem Einblick geschützt sein sollte. Noch ist man davon aber weit entfernt, obwohl alle technischen Mittel dafür vorhanden sind. Wünschenswert ist demnach die Entwicklung einer IT-Sicherheitskultur in dem Sinn, dass Anbieter und Abnehmer von Informationstechnik verinnerlichen, dass jeder Vorgang nur so sicher sein kann wie die jeweils eingesetzte Informationstechnik. Damit ist IT-Sicherheit ein Qualitätsmerkmal und nicht etwa eine für den Hersteller lästige Zusatzforderung. Wer IT-Sicherheit einfordert, sollte nicht als Bedenkenträger gehandelt werden, sondern als Streiter für eine professionelle Software-Entwicklung. Sowohl Forscher als auch Entwickler stehen hier in der Verantwortung. Aber auch und gerade bei Politikern und Bürgern muss das Bewusstsein für die Verletzlichkeit der Gesellschaft durch unsichere Informationstechnik wachsen.

|